Azure的KeyVault可以存储秘钥,加密字符串,证书。这样可以避免在应用程序中把密码明文写在代码或者配置文件中,比如常见的数据库连接字符串。

客户端应用程序如何完成和指定KeyVault的身份认证?推荐使用Azure资源托管标识认证。这样认证的好处是客户端不需要专门的密码或者秘钥去和Azure KeyVault 进行身份认证。Azure Key Vault会把某些Azure虚拟机加入到信任列表中,这样只有应用程序部署到特定的虚拟机才能访问到特定的KeyVault。

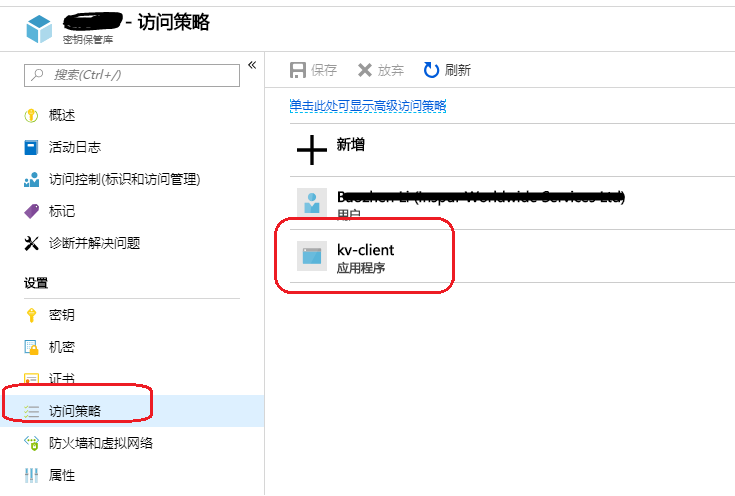

所谓的信任列表是,在Azure的虚拟机中启用了Azure资源标识以后,Azure AD会在Azure Active Directory 中生成一个与之对应的应用程序。用户可以在KeyVault的访问策略中加入该应用程序,并赋予特定的权限。

具体的虚拟机启用Azure资源标识和KeyVault的配置步骤阅读《教程:使用 Windows VM 系统分配的托管标识访问 Azure Key Vault》

本文主要演示如何使用PowerShell读取KeyVault中的信息。

首先我们需要访问Azure元数据服务,获取一个当前Azure资源的身份标识对应的Access Token:

$response = Invoke-WebRequest -Uri 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fvault.azure.net' -Method GET -Headers @{Metadata="true"}

$content = $response.Content | ConvertFrom-Json

然后基于该Access Token再去访问KeyVault

$header = @{Authorization="Bearer $KeyVaultToken"}

Invoke-RestMethod -Uri 'https://xxx.vault.azure.net/secrets/site?api-version=2016-10-01' -Headers $header

PS> Invoke-RestMethod -Uri 'https://xxx.vault.azure.net/secrets/site?api-version=2016-10-01' -Headers $header

value contentType id attributes

----- ----------- -- ----------

WWW.PStips.NET https://xxx.vault.azure.net/secrets/site/30a95f5d1337489ab76d16239dbd2773 @{enabled=True; created=1545880813; updated=154588081…

本文链接: https://www.pstips.net/access-keyvault-based-on-azure-identity.html

请尊重原作者和编辑的辛勤劳动,欢迎转载,并注明出处!

请尊重原作者和编辑的辛勤劳动,欢迎转载,并注明出处!